Fuera del alcance de los buscadores tradicionales, sistemas de navegación cifrada protegen las comunicaciones, pero amparan también un mundo delincuencial

El informático Edward Snowden, la Agencia de Seguridad Nacional estadounidense, los rebeldes sirios y un nutrido grupo de traficantes de droga comparten oficina. Está en las interioridades de Internet, en la denominada deep web (web profunda). Un submundo, pese a lo místico del nombre, formado por toda la información que los buscadores convencionales como Google o Yahoo no pueden rastrear.

En muchos casos se trata simplemente de páginas con contenidos no indexados: intranets, bases de datos como la de la Biblioteca del Congreso de Estados Unidos o webs en proceso de desguace. La gran mayoría de contenidos de Internet —entre el 80% y el 95% según la mayoría de las estimaciones, aunque sea muy difícil dar un porcentaje real—, no son accesibles a través de buscadores. Pero la deep webincluye también un creciente volumen de contenidos cifrados por motivos políticos, militares, de activismo de la privacidad o puramente delictivos. La revolución de Egipto, Wikileaks o el cibercrimen más sofisticado se han movido en los últimos tiempos en un entorno forjado en este reino de lo anónimo.

Para navegar por las profundidades de la Red, si un usuario conoce la dirección exacta de la página que está buscando, podría acceder a ella escribiendo en el ordenador la URL. Pero su navegación no sería segura. Cada búsqueda puede ser fácilmente monitorizada o utilizada para comerciar con los datos de los usuarios.

La respuesta ha sido crear redes encriptadas que garantizan una navegación anónima, como la famosaTor, utilizada hoy por alrededor de 2,5 millones de personas en todo el mundo. Pero el sistema se ha convertido también en un innegable paraíso para el comercio de productos ilegales y el cibercrimen. Cualquiera puede actuar, o delinquir, sin dejar rastro.

El propio nombre de la red Tor (The Onion Router) alude a su funcionamiento: un sistema de capas (como una cebolla, onion en inglés) que elimina el rastro de la búsqueda. El ordenador se conecta al azar a direcciones IP de usuarios que se han unido a Tor en todo el mundo (cada uno puede elegir formar o no parte de esa red en la que los usuarios se ocultan unos a otros) y va cambiando de forma aleatoria, haciendo prácticamente imposible dar con el origen de esas búsquedas.

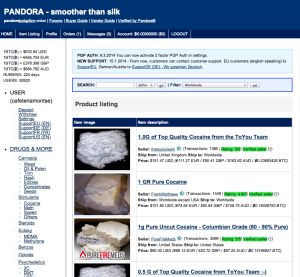

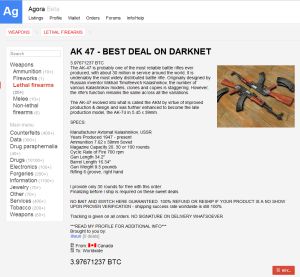

El sistema es sencillo. Solo hacen falta un ordenador y un software libre, que puede descargarse desde cualquier buscador. Durante un par de horas, en una casa del Raval barcelonés, un informático experto en redes muestra a EL PAÍS varias tiendas donde uno puede conseguir cualquier producto ilegal imaginable. En el portal de la deep web Agora se vende un gramo de cocaína pura por 70 euros, 10 gramos de speed por 47 euros… En Pandora, otro de los mercados de este mundo subterráneo, un subfusil de asalto M4 vale 4.700 euros; DNI españoles y pasaportes de todas las nacionalidades se pueden obtener por poco más de 40 euros. Buceando un poco más, incluso hay quien se ofrece para asesinar a un tercero y, según fuentes de los Mossos d'Esquadra, es fácil comprar imágenes de torturas, violaciones y asesinatos.

En octubre de 2013, el FBI cerró Silk Road, hasta entonces el mayor cibermercado negro que existía en la deep web. Su propietario, un chaval de 29 años apodado Dread Pirate Roberts, a quien le encontraron casi tres millones de euros en bitcoins, fue acusado de tráfico de narcóticos, lavado de dinero, conspiración y piratería. Se hicieron cientos de miles de transacciones (se estima que por un valor de 20 millones de dólares, unos 15 millones de euros) y, según se anunció, se vendieron cientos de kilos de droga. “Silk Road se ha convertido en el mercado criminal más sofisticado y extenso en Internet hoy en día”, se anunció. Duró unas horas. Al día siguiente de la intervención, ya ocupaban ese trono nuevos mercados como Pandora o Agora.

Todas las compras se pagan en bitcoins —una volátil criptodivisa creada en 2009 por el misterioso seudónimo Satoshi Nakamoto que hoy cotiza a unos 480 euros— y las transacciones suelen realizarse mediante intermediarios (los llamadosescrow o fidecomisos): servicios que retienen el pago hasta que no se recibe la mercancía en el domicilio a través del correo. El grado de fiabilidad de ambas partes se puntúa después de cada transacción, imitando a plataformas legales como eBay. “Buenísima calidad, como siempre. Muy recomendado”, reza uno de los comentarios de los clientes de un vendedor de cocaína. Pese a ello, gran parte de las ofertas son una estafa, asegura el jefe de delitos informáticos de los Mossos d'Esquadra mientras un miembro de la unidad muestra a EL PAÍS, en las dependencias del cuerpo en Sabadell, algunas páginas de pederastia.

Tor fue creada en 2003 como una evolución del proyecto The Onion Routing, que realizaba el Laboratorio de Investigación Naval de los EE UU. Como Internet, su origen fue militar, pero hoy es se encarga de su gestión y mantenimiento Tor Project, una organización sin ánimo de lucro radicada en Massachusetts y compuesta en su mayoría por voluntarios. Su director es el informático Roger Lingledine, uno de los creadores originales y gurú de este movimiento. El nivel de privacidad alcanzado por la red es casi perfecto. Javier Barrios, del departamento de cibercrimen de la empresa de seguridad informática s21SEC lo corrobora. “Tor es actualmente un sistema de privacidad muy fuerte, resulta extremadamente complejo dar con la IP del usuario final. Si bien es cierto que organismos como la NSA, [la Agencia de Seguridad Nacional estadounidense] han tenido algunos ataques exitosos contra la red, sigue siendo un sistema muy fuerte”.

Precisamente, Edward Snowden, el informático que destapó el caso de espionaje masivo de la NSA, aseguró hace unas semanas en una videoconferencia que Tor es su red preferida para garantizar el anonimato, y la propia agencia para la que trabajaba (que ha intentado atacar esta red varias veces, según el propio Snowden) considera a Tor “el rey” en cuestiones de seguridad.

Para la policía es muy complicado rastrear las transacciones que se realizan en la deep web y, en la mayoría de los casos, al tratarse de menudeo de droga, ni siquiera merece la pena una intervención complicadísima judicial y tecnológicamente. “El delincuente busca que no le puedas vincular con una comunicación o una gestión; un anonimato casi absoluto. Y las redes Tor dificultan la trazabilidad de alguien”, explica el jefe de Seguridad Lógica del Cuerpo Nacional de Policía en las dependencias centrales de Madrid.

La dificultad es compartida con el resto de fuerzas de seguridad, que a la falta de herramientas añaden los problemas generados por la distinta legislación internacional. “No podemos trazar de manera lógica en un procedimiento judicial lo que sería la conexión entre un autor y un contenido”, señala el jefe de delitos informáticos de los Mossos d'Esquadra, policía mucho más centrada en los delitos de pornografía infantil que también se cometen usando el submundo de la deep web. “Genera dificultades. Es un espacio donde hay que trabajar, pero que no permite a nivel procesal aplicar autorías de hechos”. En 2010, la policía autonómica catalana desmanteló una red de pederastas que operaba en la profundidad llamada —irónicamente— Protégenos.

Más allá del mundo delincuencial que esconde, la deep web y redes como Tor son el triunfo del llamado movimiento hacktivista, que lleva años luchando por la privacidad en la Red. Ha sido una herramienta indispensable en la lucha de la población de países en conflicto como Siria o lugares con censura y espionaje en Internet como China, Irán o incluso Turquía. También de nuevas iniciativas en España para obtener información sobre corrupción. Defienden que en un mundo donde los datos ya son el nuevo petróleo, si no dejamos rastro no somos rentables ni manipulables. Esa es parte de la revolución que recorre Internet y que encuentra algunas variables en casos como el del espionaje masivo de la NSA. El periodista del diario británico The Guardian que llevó el caso, Glenn Greenwald, recomendaba en este periódico la semana pasada empezar a usar correos cifrados a los profesionales que trabajan con secretos y que deben proteger a las fuentes. Mercè Molist, periodista española experta en seguridad informática, lo corrobora, y opina que si estas redes se simplifican y mejoran su velocidad, podrían empezar a usarse de forma más generalizada.

Están en ello. Tor lanzó su propio sistema de correo electrónico y, hasta que el FBI lo cerró hace un año en el marco de una operación contra la pederastia, fue bastante popular. Lo mismo le sucedió a Lavabit (el que usaba Edward Snowden) tras el escándalo de espionaje. Hoy,Protonmail, con un servidor alojado en Suiza, es la nueva alternativa de correo cifrado. Pese a todo, no existe una red segura al 100%, como matiza Javier Barrios: “Todo esto hace más difícil que te encuentren, pero la NSA tiene en marcha varios sistemas para espiar Tor. No pueden romper la red, pero tienen trucos para cazar a los más descuidados. Es el juego del gato y el ratón. Pero hoy la navegación anónima es imprescindible en países donde está prohibida la navegación libre. El control de la sociedad de los gobiernos ya no es una historia conspiratoria o paranoica”.

El lado oscuro de la 'deep web'

A través de redes de comunicación como Tor se puede acceder a contenidos sin que pueda localizarse a su autor. Algunos navegadores diseñados para este entorno, como Torch o Grams, permiten visitar cibermercados que ofrecen servicios y productos ilegales. La policía alerta de que la mayoría de anuncios son una estafa.

Armas. Al entrar en mercados como Agora o Pandora, los productos están clasificados por pestañas. Seleccionamos la de “armas” y aparecen anuncios como el de un rifle AK-47 por 3,97671237 bitcoins (unos 1.920 euros). Su vendedor, radicado en Canadá, explica las bondades del artefacto y promete devolver el dinero si el cliente no queda satisfecho. También se venden pistolas desmontadas, como una Glock 26 o un fusil de asalto M4.

Drogas. Es el producto estrella de estos supermercados. Cocaína de alta pureza, MDMA, DMT, speed, marihuana, ketamina… Los envíos también se realizan por correo.

Tarjetas de crédito y documentación. Pueden conseguirse número de tarjetas de crédito para realizar compras online y toda suerte de pasaportes y carnés de identidad.

Pedofilia. La deep web esconde infinidad de páginas de pederastia, imágenes de torturas y asesinatos. Los hacker legales y los Mossos d'Esquadra ponen especial énfasis en este apartado. El jefe de delitos informáticos muestra algunos ejemplos y relata el caso del vídeo que más le ha horrorizado en los últimos tiempos: abusos sexuales y el asesinato de una niña china de dos años.

http://sociedad.elpais.com/

No hay comentarios:

Publicar un comentario